- blogs:

- cles::blog

EdgeRouter X が届いた

networking

networking  ebay

ebay  edgeos

edgeos 注文していた EdgeRouter X が届きました。

eBay 経由で海外から個人輸入したものと、Amazon.co.jp 経由のものをそれぞれ買ってみたのですが、海外から届いたものはアダプタの変換コネクタが添付されており、Amazon.co.jp 経由のものには PSE マーク付きの AC アダプタがついていました。海外版のアダプタにはもちろん PSE マークはついていません。

ちなみに Amazon.co.jp 経由のものに添付されていたアダプタですが、よく見ると秋月電子通商の文字が。型番の AD-K120P100 で検索してみると、1個 ¥580の以下の製品のようです。

仕様としては、出力 DC 12V 1A、センタープラス、外径 5.5 mm、内径2.1 mmのようなので、もし海外から輸入をして、適当なアダプタが欲しければこのスペックを満たすものを買えば良さそうです。

firewalld + ipset で IP ブラックリスト(+ホワイトリストも)設定

centos7

centos7  firewalld

firewalld  tutorial

tutorial サーバに IP 制限をかけたいと思ったのですが、CentOS 7.x からはアクセス制御が iptables ではなく firewalld に変更されています。 iptables は依然として firewalld の下で動いているので、やろうと思えば iptables で IP 制限をすることもできますが、制限する IP のリストが大きくなった場合、iptables はあまり効率が良くないのと、管理も煩雑化してしまうため、今回は ipset を用いて IP 制限を行うことにしました。

IP sets are a framework inside the Linux kernel, which can be administered by the ipset utility. Depending on the type, an IP set may store IP addresses, networks, (TCP/UDP) port numbers, MAC addresses, interface names or combinations of them in a way, which ensures lightning speed when matching an entry against a set.

† インストールは yum で

インストールは yum で一撃です。

もしfail2ban をインストールしている場合には、既にインストールされているはずです。

† まずは設定ファイルを作る

設定方法は「firewalld + ipset でアクセス制限 | server-memo.net」を参考にさせていただきました。

今回はアクセス制限用のリストを作るので BLACKLIST という名前にしています。

まずは設定を保存するための /etc/ipset というディレクトリを作成して、ユーティリティ用のスクリプトを作ります。

次に ipset を使ってセットを作成し、作成したセットに IP アドレスを追加します。

最後に firewalld と連携したら完了です。

※上記だと全ての通信を DROP してしまうので、特定のポートの通信のみを縛るには multiport を使って以下のように書くことができます。

ipset の内容は再起動したりすると消えてしまうので、以下のように firewalld のサービスの定義を変更して起動時と終了時に設定のリストアや保存を自動的に行うようにしておきます。

定義の内容や稼働状況は以下のコマンドで確認できます。

意外とシンプルに実現できました。

[firewalld + ipset で IP ブラックリスト(+ホワイトリストも)設定 の続きを読む]

確定申告の準備完了!

etax

etax 毎年、期限が迫ってきてからでないと重い腰が上がらないので、今年は早めに確定申告の準備をすることにしました。

仕事がら仕方ないのですが、インプットしなければいけない情報が多いのでなかなか大変でした。

- 源泉徴収票:4枚

- ふるさと納税:6件

- 特定公益増進法人への寄付:2件

- 株式等の譲渡所得等(申告分離課税)

そこそこ還付があるのかなと思っていましたが、ことしは納税額がそこそこ大きくてびっくり。

このあたりは独身だからしょうがないんですけどね。。。。。。

HTTP Strict Transport Security (HSTS) プリロード に対応させてみた

firefox

firefox  chrome

chrome  msie

msie  httpd

httpd  ssl

ssl

サーバ移行を機にサイトを原則として HTTPS 運用することにして、HTTP Strict Transport Security (HSTS)をさらに一歩推し進めてプリロードに対応させてみました。

HSTS プリロードは、 HSTS 有効化している場合でも、最初の1度のアクセスは暗号化のない状態 ( HTTP ) で行われるという脆弱性を無くすために、ブラウザ側で HSTS に対応したドメインの一覧を持っておく(プリロード)ことで、最初の1度目のアクセスから HTTPS が使われるようになるという仕組みです。

プリロードの申請はドメイン単位(サブドメインは不可)なので、Apache HTTPd の場合にはドメインの全てのウェブサーバの設定に以下のような設定を追加しておきます。includeSubDomains を指定するとサブドメインの全てに HSTS が効きます。HTTP でしかアクセスができないサイトがあると接続エラーになってしまうので、そのようなサイトがないかどうかを良く確認してから設定を変更する必要があることに注意が必要です。

あとは HSTS Preload List への登録フォームを使って登録するだけです。

もしウェブサーバに設定の不備があれば、このフォームにドメイン名を入れた時点でエラーが出るので、修正してから登録作業を繰り返します。

さよなら旧サーバ

vps

vps  sakura

sakura  migration

migration 月末で専用サーバの契約が切れてしまうので、残っていたWeb サーバを新サーバに移行しました。

これで旧サーバが担っていた全機能が VPS に移行されたことになります。

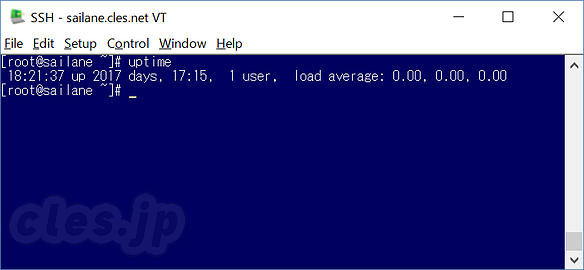

旧サーバの uptime を調べてみたらなんと 2017 日(≒5.526027年)でした。

前回は 1468 日だったので、近年は安定稼働をしてくれていました。

Gmail、2/13 から .js の添付を禁止

gmail

gmail  javascript

javascript 来る2月13日から Gmail で .js の添付が禁止されるようなのでメモ。

今後は .exe や .bat のように zip 圧縮したり、Google Drive などを使ってくださいということのようです。

G Suite Update Alerts: Gmail will block .js file attachments starting February 13, 2017

Gmail currently restricts certain file attachments (e.g. .exe, .msc, and .bat) for security reasons, and starting on February 13, 2017, we will not allow .js file attachments as well. Similar to other restricted file attachments, you will not be able to attach a .js file and an in-product warning will appear, explaining the reason why.

この英文のリリースを読んでいて気づいたのですが、リリース日のカレンダー(Release Calendar – G Suite)なんていうものが用意されてるんですね。

FE Echoes VALENTIA COMPLETE は予約販売に

fireemblem

fireemblem  nintendo

nintendo 「マイニンテンドーストアのアクセス障害に関するお詫びと『ファイアーエムブレム Echoes もうひとりの英雄王 VALENTIA COMPLETE』の販売方法変更および予約開始日延期のお知らせ」を掲載しました。 https://t.co/fk1SgyP0WJ

— 任天堂株式会社 (@Nintendo) January 25, 2017

任天堂の新商品(特に限定版)の発売毎に繰り返されてきたストアのアクセス障害ですが、ファイアーエムブレム Echoes もうひとりの英雄王 VALENTIA COMPLETEについては予約販売されることになったようです。

この事態を受けまして、数量限定商品としてご案内しておりました『ファイアーエムブレム Echoes もうひとりの英雄王 VALENTIA COMPLETE』は、受付期間中にご予約をいただいたすべてのお客様に販売することといたします。

覚醒のスペシャルパックの騒動のときに途中で販売方法を変更すると景表法に触れる可能性が高いという見解がありましたが、今回はまだ販売前だったので予約販売に切り替えても問題がないという判断なのかもしれません。限定商品は転売という問題もあるので、今回の任天堂の対応は素直に良かったと言えるのではないでしょうか。

Firefox 51 にアップデート

firefox

firefox Firefox 51 がリリースされていたのでアップデート。

「Firefox について」で確認したときに 32 ビット版と 64 ビット版の区別が一目でつくようになりました。

- Firefox — Notes (51.0) — Mozilla

- Security Advisories for Firefox — Mozilla

- Security vulnerabilities fixed in Firefox 51 — Mozilla

sh でファイルを日付毎に振り分ける

sh

sh たくさんのファイルを変更日のフォルダ( YYYYMMDD) を作ってそこに振り分けるためのスクリプトを作ってみました。

date コマンド*1の -r オプションを使っているのがポイントです。

furiwake.sh

MySQL の定期バックアップを取る sh スクリプト

mysql

mysql  systemmanagemant

systemmanagemant  sh

sh オペミス等が怖いので MySQL のバックアップは日時で取るようにしています。

バックアップも単に取り続けるとディスク容量を圧迫してしまうので、最大10個に制御されるようなスクリプトを書いてみました。

mysqlbackup.sh

このスクリプトをサーバに仕込んで cron などで定期的に呼出すようにしてやれば気軽にバックアップが取れます。

root のパスワードはスクリプト中に書かずに ~/.my.cnf に書いておくと便利です。

~/.my.cnf

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1203)

3 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1062)

4 . svn でコミットしたらエラーが出たので(977)

5 . GitHub が全ての公開リポジトリへのシークレットスキャンを有効に(962)

Academic[574]

Academic[574] Book[155]

Book[155] Diary[522]

Diary[522] Disaster[101]

Disaster[101] Foodlogue[1425]

Foodlogue[1425] Game[284]

Game[284] Goods[805]

Goods[805] Healthcare[341]

Healthcare[341] Hobby[32]

Hobby[32] IT[1195]

IT[1195] Military[343]

Military[343] misc.[1570]

misc.[1570] Mobile[510]

Mobile[510] Music[38]

Music[38] Neta[106]

Neta[106] News[95]

News[95] Photo[391]

Photo[391] RealEstate[120]

RealEstate[120] Security[1178]

Security[1178] SEO Contest[36]

SEO Contest[36] Software[634]

Software[634] Tips[1886]

Tips[1886] Travelogue[1238]

Travelogue[1238] Web[675]

Web[675] Work[193]

Work[193]