- blogs:

- cles::blog

Oracle クリティカルパッチアップデートに注意(2018 年 7 月)

java

java  jpcertcc

jpcertcc Oracle クリティカルパッチアップデートが公開されていたのでメモ。

Java は 10.0.2 もしくは 8u181 にアップデートされます。

- CPU July 2018

- JDK 10.0.2, 8u181, 7u191, and 6u201 Released! | Oracle The Java Tutorials Blog

- 2018年 7月 Oracle 製品のクリティカルパッチアップデートに関する注意喚起

Microsoft Remote Connectivity Analyzer で Outlook のメールヘッダを解析する

office365

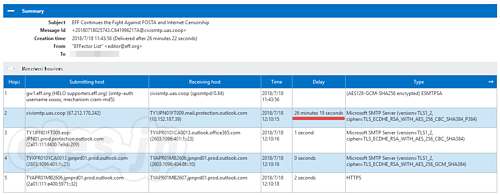

office365 Outlook のメール配送の遅延等を調べるのに便利なのが MS が公開している Microsoft Remote Connectivity Analyzer というツール。

ヘッダを貼り付けるだけで、画像のような遅延のレポートなど得ることができます。

Microsoft Remote Connectivity Analyzer

Support and Recovery Assistant is a new tool that helps users troubleshoot and fix issues with various Office 365 apps and services. The app diagnoses common Outlook issues like account setup, connectivity issues, password issues, or Outlook stops responding or crashes.

Fat32Formatter で SD カードを強制的に FAT32 でフォーマット

windows

windows 32GB以上ある USB メモリをどうしても FAT32 でフォーマットしたい場合に使えるのが Fat32Formatter。

ちょっと古いソフトですが、Windows 10 でも問題なく利用できます。

「Fat32Formatter」32GB以上のディスク領域をFAT32形式でフォーマット - 窓の杜ライブラリ

Windows 2000/XP/Vista標準のフォーマット機能は32GB以上の領域をFAT32でフォーマットできない。そこで、本ソフトを使えば32GB以上のディスク領域をFAT32でフォーマットできるほか、パーティションの作成・削除も行える。

iOS 11.4.1 にアップデート

ios

ios iOS 11.4.1 が出ていたので、アップデートしてみました。

地味なアップデートですが、USB アクセサリ(Lightningコネクタ)からブルートフォースでパスワードを解除する方法が塞がれているようです。

iOS 11.4.1でパスコードハック対抗手段が正式搭載。セキュリティ向上に一役買いそう | ギズモード・ジャパン

iOS 11.4.1を導入済みの方はぜひご確認いただきたいのですが、「設定」→「Face IDとパスコード」のページをスクロールダウンしていくと、「USBアクセサリ」という項目が存在しています。その説明には、「ロック解除から1時間以上たっていた場合でも、USBアクセサリによるアンロックを許可します」という内容が記載されており、こちらはデフォルトではオフになっているはずです。

pyenv で Python 環境を切り替えられるようにする

python

python rbenv、plenv をインストールしたので、Python 向けの pyenv をセットアップしてみました。

「This project was forked from rbenv and ruby-build, and modified for Python.」と書いてあるので、rbenv をフォークして Python 用に書き直したもののようです。

† 準備

Common build problems に従ってビルドに必要なライブラリ類をインストールしておきます。

† pyenv のセットアップ

以下のような感じでセットアップできます。ほぼ rbenv と同じですね。

あとは以下のような感じで python の個別のバージョンをインストールできます。

Office 365 の Outlook メールをスレッドで纏めないようにする

office365

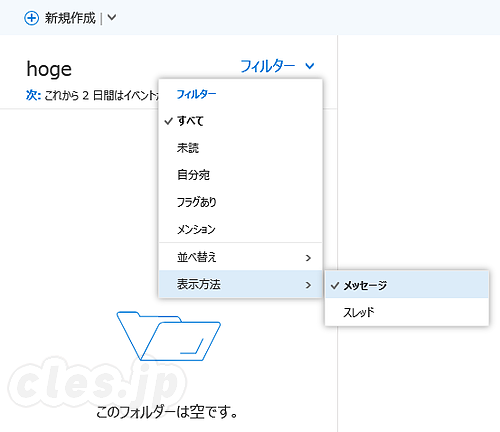

office365 Office 365 の Web 版 Outlook はデフォルトではスレッド表示になっているので、同じスレッドのメールがまとまって表示されるようになっていますが、普段のメーラーではメッセージ毎の表示でメール読んでいるので、スレッド表示の解除方法を調べてみました。

設定は「フィルター」→「表示方法」を選ぶと「メッセージ」という項目があります。始めは設定内にあると思っていたので、設定に思わぬ時間がかかってしまいました。

IMAP over SSL/TLS のデバッグを行うスクリプト

perl

perl  systemmanagemant

systemmanagemant SMTP Auth /w STARTSSL のデバッグを行うスクリプトを書いたので、これと対になる IMAPs に対するデバッグスクリプトも作ってみました。

こちらは Mail::IMAPClient というライブラリを使っているので、以下のような感じであらかじめモジュールをインストールしておく必要があります。

書いたスクリプトは以下のような感じ。

imapsLoginDebug.pl

コマンドラインの引数として、サーバ名、ポート番号、ユーザー名、パスワードの4つを取ります。

# ただ、ポート番号は使っていないので無視されます。

実際の動作としては以下のような感じでしょうか。

IMAP はちょっとプロトコルが複雑なので、手動だと操作がちょっと難しいんですよね。

SMTP Auth /w STARTSSL のデバッグを行うスクリプト

perl

perl  systemmanagemant

systemmanagemant 仕事場のメールサーバが Office 365 に切り替わったのですが、なぜか SMTP だけ認証が効かなかったので状況を調査するための簡単なスクリプトを書いてみました。

昔は通信が平文だったので、SMTP のデバッグも telnet コマンドでイケましたが、今は TLS で暗号化されているのが標準という時代なので、openssl を使う必要が出てきます。今回は SMTP Auth の部分も必要だったので、なるべくマニュアル作業が少なくなるように Perl でスクリプトを書いてみました。

Perl はしばらく触れていなかったので、すっかり時代に取り残されてしまっている感じですが、標準の Net::SMTP ライブラリでも SMTP Auth とか、STARTSSL なんかに対応しているんですね。

smtpStartsslDebug.pl

コマンドラインの引数として、サーバ名、ポート番号、ユーザー名、パスワードの4つを取ります。

実際に実行してみると、以下のような感じで接続の様子が表示されます。

# 実際のパスワード等についてはダミーに書き換えてあります。

plenv で Perl 環境を作る

perl

perl 以前から Ruby は rbenv というソフトウェアを使って、自由にバージョンを切り替えたりできるようにしているのですが、同じことを Perl で実行できる plenv というソフトウェアがあることが分かったのでメモ。

† インストール方法

以下のような感じでインストールできるのですが、rbenv にそっくりですね。

Perl の特定のバージョンのインストールや切り替えについても rbenv とほぼ同様の操作でイケます。

TLBleed の preprint が公開に

paper

paper  sidechannelattack

sidechannelattack  processor

processor CPU の新しい脆弱性とされている TLBleed についての preprint が公開されたようなのでメモ。

- Ben Gras, Kaveh Razavi, Herbert Bos, Cristiano Giuffrida, "Translation Leak-aside Buffer: Defeating Cache Side-channel Protections with TLB Attacks," 27th USENIX Security Symposium (USENIX Security '18), Aug. 2018.

興味深い論文ですが、英文で 18 ページくらいあるので読むのはなかなか大変そうです。

実際によんだ方の以下のメモが非常に参考になります。

TLBleed : Trasnlation Leak-aside Buffer の論文を読む - FPGA開発日記

この手法、スレッドが特権を持っていなくても同時に実行されているスレッド内の命令を読み取ることができるというものなのだが、当然ターゲットとなるサーバ内で攻撃スレッドが実行できている必要がある。

これはAWSなどのクラウド上で、意図していなくても何らなの別スレッドとリソースを共有しているような状態で脅威になる可能性はある。

Meltdown と Spectre 以来、この手の脆弱性は見つかり続けていますが、なかなか止まりませんね。

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1150)

3 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1012)

4 . svn でコミットしたらエラーが出たので(971)

5 . RT810 の DHCP サーバを WPAD に対応させる(917)

Academic[574]

Academic[574] Book[155]

Book[155] Diary[522]

Diary[522] Disaster[101]

Disaster[101] Foodlogue[1425]

Foodlogue[1425] Game[284]

Game[284] Goods[805]

Goods[805] Healthcare[341]

Healthcare[341] Hobby[32]

Hobby[32] IT[1195]

IT[1195] Military[343]

Military[343] misc.[1570]

misc.[1570] Mobile[510]

Mobile[510] Music[38]

Music[38] Neta[106]

Neta[106] News[95]

News[95] Photo[391]

Photo[391] RealEstate[120]

RealEstate[120] Security[1178]

Security[1178] SEO Contest[36]

SEO Contest[36] Software[634]

Software[634] Tips[1886]

Tips[1886] Travelogue[1238]

Travelogue[1238] Web[675]

Web[675] Work[193]

Work[193]