- blogs:

- cles::blog

RTX810 に Windows から L2TP/IPsec で VPN を張る

networking

networking  rtseries

rtseries  tutorial

tutorial

公開サーバ用に久しぶりに RTX810 という YAMAHA のルータを買いました。

今回の RTX810 導入の目的は F/W 代わりにして、外部から必要としないサービスについては L2TP/IPSec で VPN を張って安全に接続するという方法が取りたかったため。ヤマハのウェブには「Microsoft社製Windows OSのL2TP/IPsec接続はサポートしません」*1とハッキリ書かれているので、額面通りに解釈すれば Windows からの接続はできないことになりますが、レジストリをいじって Windows 側も L2TP/IPsec の NAT トラバーサルを有効にしてやればサポート対象外ではあるものの接続できるという情報を前もってみつけていたので、今回はこれを利用させてもらいます。

- RTX810とWindows7の標準VPNクライアントでL2TP/IPSecを利用する | Fusic Developers' Weblog

- NATトラバーサルを利用したL2TPクライアントの接続を受け付ける場合 - L2TP/IPsec

- Windows Vista および Windows Server 2008 で、NAT-T デバイス配下にある L2TP/IPsec サーバーを構成する方法*2

以下、設定メモ。

† RTX810 の設定

今回使った設定は下記のような感じです。

ほぼ参考にしたサイトそのまま使わせてもらいました。

† レジストリを書き換えて L2TP/IPsec の NAT トラバーサルを有効に

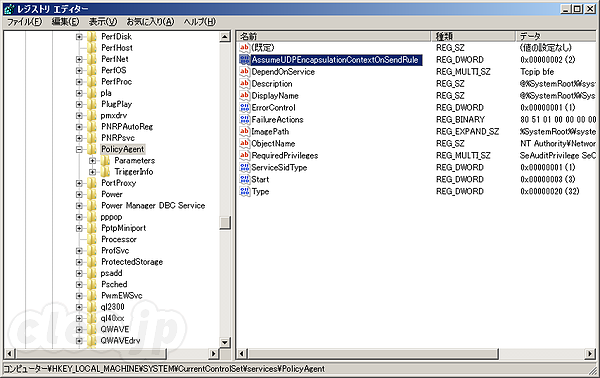

前述の MS のナレッジベースにの資料を参考にレジストリエディタで下記のキーを開きます。

DWORD(32bit) を AssumeUDPEncapsulationContextOnSendRule という名前で作成して、値を 2 に設定します。

もしくは管理者権限のコマンドプロンプトから以下を実行でもできます。

† Windows 上で VPN のセットアップを行う

ここからは普通の VPN の設定と変わりません。

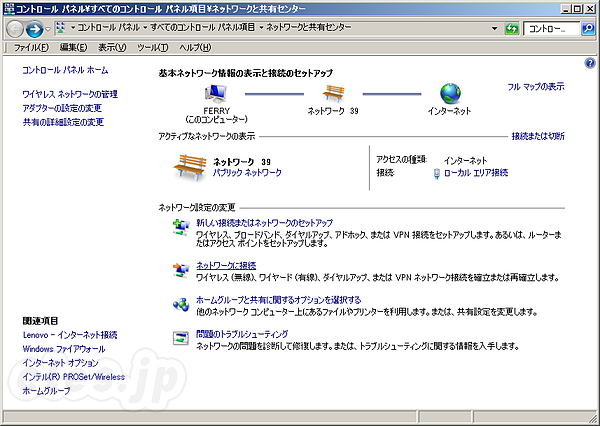

「ネットワークと共有センター」を開き、「新しい接続またはネットワークのセットアップ」を選択します。

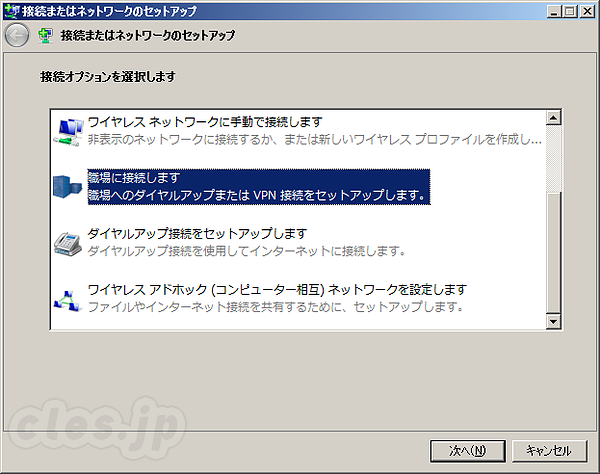

「職場に接続します」を選択します。

「インターネット接続(VPN)を使用します」を選択します。

接続先サーバの情報を入力します。

- インターネット アドレス: ルーターのグローバルアドレス★1

- 接続先の名前: 好きな名前を入力

最後に最下段の「今は接続しない」にチェックをつけておきます。

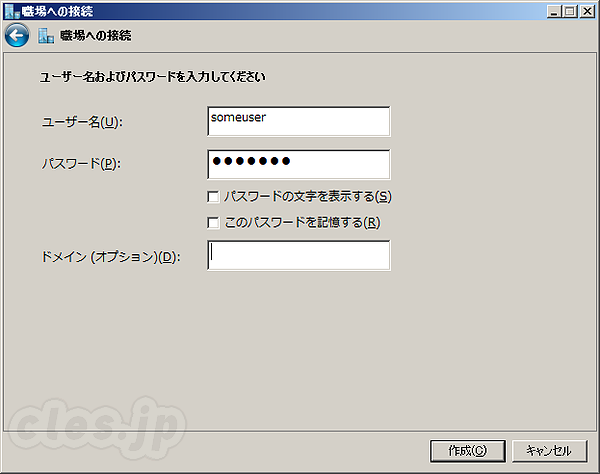

接続の認証情報を入力します。

- ユーザー名: ルータで設定したユーザー名★2

- パスワード: ルータで設定したパスワード★2

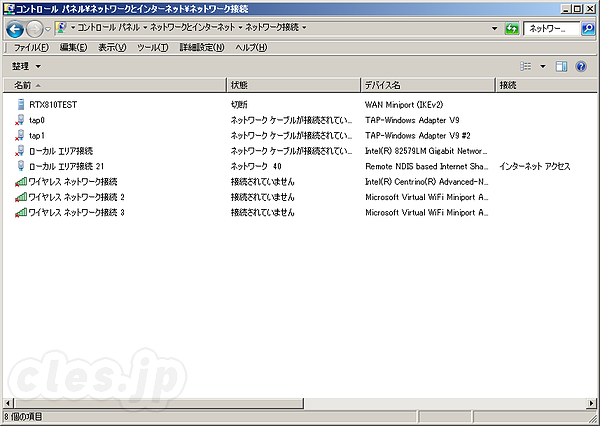

「ネットワークと共有センター」に戻り、左側にある「アダプター設定の変更」を開きます。

先ほど設定した名前の項目のプロパティを開きます。

「セキュリティ」タブを開き、「VPNの種類」を「IPsec を利用したレイヤー 2 トンネリング プロトコル (L2TP/IPSec)」に変更します。

さらに、「詳細設定」ボタンを押して、「認証に事前共有キーを使う」を選択し、事前共有キー★3を入力します。

最後にプロパティを閉じて、VPN 接続を行ってみて問題がないことを確認すれば OK です。

† WindowsXP からの接続

Windows XP は AES に対応していないので、上記の設定では接続できません。

3DES に設定すれば大丈夫かもしれませんが、もうすぐサポートが切れることを考えると AES で接続できるマシンでだけ運用するのが賢明そうです。

- *1: L2TP/IPsec

- *2: これは機械翻訳による日本語なので、英文に抵抗がなければ原文の「How to configure an L2TP/IPsec server behind a NAT-T device in Windows Vista and in Windows Server 2008」を読んで作業した方が安心できるはずです。レジストリ操作ですし。

このエントリへのTrackbackにはこのURLが必要です→https://blog.cles.jp/item/6203

古いエントリについてはコメント制御しているため、即時に反映されないことがあります。

コメントは承認後の表示となります。

OpenIDでログインすると、即時に公開されます。

OpenID を使ってログインすることができます。

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1075)

3 . svn でコミットしたらエラーが出たので(952)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(941)

5 . RT810 の DHCP サーバを WPAD に対応させる(876)