- blogs:

- cles::blog

2013/04/18

自分のサーバが DNS リフレクター攻撃の踏み台になっていないかチェックする

bind

bind  dns

dns  jpcertcc

jpcertcc  DoS

DoS  jprs

jprs  checker

checker

DNS サーバーを運用している場合にそれがオープンリゾルバになっていないかどうかについて JPCERT/CC から注意注意喚起が出ています。

DNS の再帰的な問い合わせを使った DDoS 攻撃に関する注意喚起

運用管理対象のキャッシュサーバにおいて再帰的な問い合わせを受け付ける 範囲を確認し、必要最小限になるようアクセス制限を施してください。また、この機会に DNS サーバの設定を確認し、意図した動作をしているか見直すことをお勧めします。

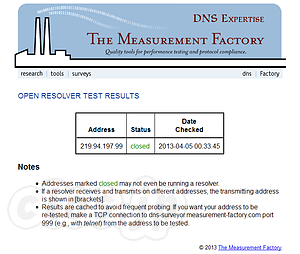

さっそく JPRS の資料*1に従って、 BIND の設定を確認してみました。この資料に出てくる Test for Open Resolvers というサービスに IP アドレスを打ち込むと自分のサーバーがオープンリゾルバかそうでないかすぐに分かります。画像のように closed の表示が出れば設定は問題ありません。

こういう問題が起きる前から、再帰的クエリは第三者から受け付けるようにしてはいけないと言われていたような気がするんですよね。出所が思い出せませんが、確かバッタ本に書いてあったような気がします。また、以前に DNS のチェックサイトを紹介したときにも、このような再帰クエリを第三者に許可していないかどうかはチェック対象になっていて、そのサービスのチェック結果が "Good. Your nameservers (the ones reported by the parent server) do not report that they allow recursive queries for anyone." となっていたのでした。

† 参考

トラックバックについて

Trackback URL:

お気軽にどうぞ。トラックバック前にポリシーをお読みください。[policy]

このエントリへのTrackbackにはこのURLが必要です→https://blog.cles.jp/item/5746

Trackbacks

このエントリにトラックバックはありません

Comments

愛のあるツッコミをお気軽にどうぞ。[policy]

古いエントリについてはコメント制御しているため、即時に反映されないことがあります。

古いエントリについてはコメント制御しているため、即時に反映されないことがあります。

コメントはありません

Comments Form

コメントは承認後の表示となります。

OpenIDでログインすると、即時に公開されます。

OpenID を使ってログインすることができます。

サイト内検索

検索ワードランキング

へぇが多いエントリ

閲覧数が多いエントリ

1 . アーロンチェアのポスチャーフィットを修理(2069)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1977)

3 . GitHub が全ての公開リポジトリへのシークレットスキャンを有効に(1614)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1571)

5 . 年次の人間ドックへ(1549)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1977)

3 . GitHub が全ての公開リポジトリへのシークレットスキャンを有効に(1614)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1571)

5 . 年次の人間ドックへ(1549)

cles::blogについて

Referrers