- blogs:

- cles::blog

CSRF?

セキュリティーホールメモを読んでいたら、CSRFという見慣れない用語を発見。どうやら、XSSとかと同じような脆弱性の一種のようなのですが、よく分からなかったので少し詳しく調べてみることにしました。

"ソーシャルネットワーク mixi に Cross-Site Request Forgeries (CSRF; クロスサイト・リクエスト偽造) 欠陥があった模様。"

参考として上げられている、てけとうなWeb開発者の雑記さんのCSRF - クロスサイトリクエストフォージェリを読んでみて分かったのですが、CSRFという僕が名前を知らなかっただけで、実はこの攻撃方法自体はすでに知っているものでした。

† 名前の大切さ

最近の例だとajaxみたいなものがいい例なのかもしれませんが、内容は平凡でも名前がないと人に上手く物事を伝えられなかったりしますよね。概念にはやはりきちんと名前がないといけないと思いますし、それらを収集する能力の大切さみたいなものを感じます。

† CSRFについて

CSRF - クロスサイトリクエストフォージェリ(てけとうなWeb開発者の雑記)

CSRFはサイトに対する正規のユーザーの権限を利用した攻撃です。

あるサイトのある処理を行うページに正規のユーザーを誘導し、強制的に望まない処理を発生させます。

と、書かれてもなんのことだかさっぱり分からなかったのですが、ログインの処理時にその情報をクッキーでもたせているサイトによくある脆弱性ですね。ログイン画面で「次回から自動的にログインする」というようなチェックボックスがあったり、いったんログインすると次回からはログイン画面が表示されないようなサイトの場合に適切な対策を行っていないと脆弱性があるかもしれません。

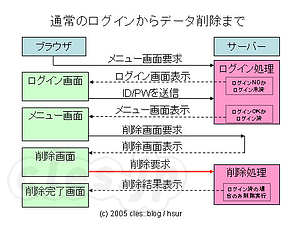

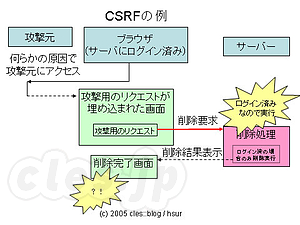

僕の理解で恐縮ですが、ちょっと絵を描いてみました*1。

例えば、とあるサイトで削除処理や退会などの処理をするためのフローを考えてみます。この場合には「ログイン」→「メニュー画面」→「削除画面」→「削除完了画面」のようなフローになる場合が多いと思います。そのときに重要なポイントは、実際の削除処理が行われるタイミングで、そのタイミングは削除画面から出るリクエストをサーバーが受取ったとき(赤矢印)になります。当然ですが削除処理にはログインしているかどうかのチェックがありますから、リクエストの送信は当然ログインしているブラウザから行う必要があります。

CSRFは第3者のサーバに重大な処理(今回の例では削除処理)についてのリクエストを送信するためのコードを仕込んでおき、それをクリックさせることによって正規のユーザーに予期せずサーバに重大な処理をさせようとするためのものです。大半のユーザーは攻撃が成功した瞬間に何が起きたのかを理解することはおそらくできないのではないかと思います。

対策についてはてけとうなWeb開発者の雑記さんにも詳しく書かれているようですので、そちらをご覧ください。

† 確かNucleusでも一時期話題になったような

僕が始めて知ったのはNucleusのセキュリティ情報だったような気がします。

これを修正するためにNucleusではリクエストにTicketがつくようになりましたね。

- *1: 間違いがあったらご指摘ください

このエントリへのTrackbackにはこのURLが必要です→https://blog.cles.jp/item/789

古いエントリについてはコメント制御しているため、即時に反映されないことがあります。

コメントは承認後の表示となります。

OpenIDでログインすると、即時に公開されます。

OpenID を使ってログインすることができます。

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1342)

3 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1189)

4 . GitHub が全ての公開リポジトリへのシークレットスキャンを有効に(1079)

5 . 国分生協病院のランサムウェア被害は認証がない RDP が原因?(1038)