- blogs:

- cles::blog

2023 年分の確定申告完了!(1つめ)

etax

etax  借地

借地

確定申告も期限が迫ってくるとイヤなので、さっさと片付けてしまいます。

というわけで、比較的シンプルな実家の母分の確定申告を片付けてみました。

自分の申告書はいつも頼んでいる税理士さんが休日返上で一生懸命仕上げてくれています。

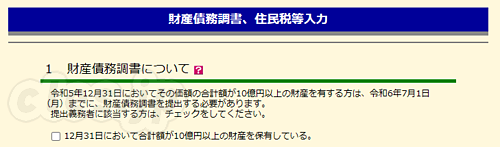

† 見慣れない項目が・・・

確定申告中に「12月31日において合計額が10億円以上の財産を保有している」という見慣れないチェックボックスが増えていてびっくり。

昨年分から財産債務調書制度等の見直しで、財産債務調書の提出義務者に10億円以上の財産を保有するものが加えられたからみたいですね。

僕らのような庶民には全く縁がない話ですが、高額所得者や資産家への締め付けもだいぶ強くなっているようです。

2023財産債務調書制度及び国外財産調書制度が改正されました|国税庁

その年の12月31日においてその価額の合計額が10億円以上の財産を有する居住者の方

バレット食道?

medical

medical  helicobacterpylori

helicobacterpylori  endoscope

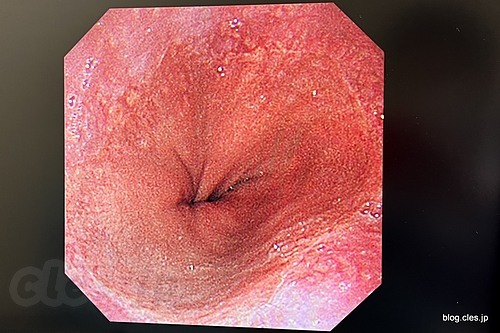

endoscope 昨年の胃カメラから 1 年が経ってしまったので、ことしも年次の胃カメラに出かけてきました。

ことしも経鼻(右)からの検査になりました。

今年は特に血が滲んでいたり、ポリープができているような部分もなく、昨年と大きな変化はみられませんでした。

というわけで、今年も無事経過観察ということになりました。

† バレット食道?

医師の指摘は「過去の逆流性食道炎によりバレット食道になっている」ということでした。ちょうど画像の部分が食道下部らしいのですが、この部分が本来の食道の組織ではなく、胃の組織(画像中心部分の色が濃い部分)に置き換わってしまっているとのこと。このバレット食道自体が命に関わることはないようですが、食道がんのリスクが上がっているということで、ピロリ菌の除菌後であることや、このあたりも含めて毎年の検査は欠かせないとのことでした。

食道の粘膜は扁平上皮(へんぺいじょうひ)という粘膜でおおわれています。一方、胃や腸は円柱上皮(えんちゅうじょうひ)という別の粘膜でおおわれています。

バレット食道は、食道下部の粘膜が、胃から連続して同じ円柱上皮に置き換えられている状態をいいます。さらに80%は、食道がんの発生に関係する腸上皮化生(ちょうじょうひかせい)を含んでいて、食道がんに対してリスクが高い病気です。

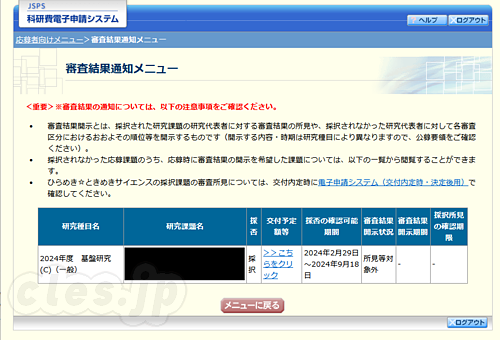

2024 年度からの科研費のテーマが採択に

grant

grant 2024 年度からの科研費に採択されました。

基盤(C)に採択されるのは 2018年、2021年に続いて 3 回連続 3 回目になります。

計画調書は締切りギリギリで提出だったので「まぁ、落ちたら落ちたでしょうがない」という感じでしたが本当に良かったです。予算があってもなくても研究自体は進めていくわけですが、なにより海外発表に行く学生に旅費等を支出してあげられるようになるのが一番ありがたいですね。

三菱鉛筆がラミーを買収

acquisitions

acquisitions  stationery

stationery 三菱鉛筆がドイツのラミーを買収するようです。

LAMY といえば個人的には Safari のイメージが強すぎて、近代的なデザインではあるけれども、モンブランやペリカンなどと比べてそれほど高級なイメージはないんですよね。本当に Safari は良くできたペンなので、鉄ペンの中では一番気に入っています。

三菱鉛筆、高級筆記具の独ラミーを買収 海外展開を加速 - 日本経済新聞

三菱鉛筆がドイツの高級筆記具メーカー、LAMY(ラミー)の全株式を同社の創業家から取得することで合意したことが28日、分かった。買収額は非公表。ラミーは高級筆記具として世界で認知度が高い。買収で手薄だった高価格帯を強化し、海外市場の開拓を加速させる。

欧州の不作でオリーブオイルが値上げに

priceincrease

priceincrease 日清オイリオがオリーブオイルを大幅に値上げするようなのでメモ。

円安で海外のものはなんでも価格が上昇している状況ですが、さらに不作が重なるとダブルパンチですね。

オリーブオイル値上げ 欧州の記録的不作で―日清オイリオ:時事ドットコム

日清オイリオグループは28日、家庭用オリーブオイル22品を5月1日納品分から値上げすると発表した。取引先への販売価格を23~64%引き上げる。オリーブ主産地の欧州で、熱波や干ばつにより記録的な不作となっており、2022年以降で4回目の値上げとなる。

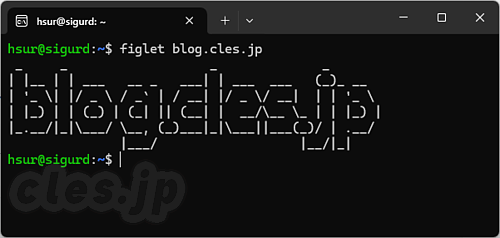

FIGlet で AA (アスキーアート) を出力

cli

cli 先日、Celestica Seastone DX010 に SONiC をインストールしていて、コンソールに大きな AA (アスキーアート) で SONiC と表示されていたのがちょっと印象的でした。この手の AA はよく見かけるので、みんなどうやって生成しているのか気になって調べてみたら FIGlet というコマンドラインユーティリティがあるんですね。

apt を使って一撃でインストールできます。

Celestica Seastone DX010 という 100GbE スイッチを手にいれた

100GbE

100GbE  sonic

sonic  networking

networking 年度の予算使いきりのシーズンになったので Celestica Seastone DX010 という 100GbE スイッチを手にいれてみました。ちょっと古めの機種ですが、送料込みで US$500 未満だったので思っていたよりもだいぶ安く調達できました。

導入にあたっては以下の記事が非常に参考になりました。

- クリスマスなのにスイッチでソニックを遊んでみた! #SONiC - Qiita

- Inside a Celestica Seastone DX010 32x 100GbE Switch - ServeTheHome

† 初めてのホワイトボックススイッチ

このスイッチの面白い点は、ONIE によって Debian ベースの SONiC*1という Network OS がインストールできるということです。

これまで Cisco や HP, Juniper, Mellanox(nvidia) などのスイッチは触ったことがありますが、こういう OSS がインスト-ルできるネットワーク機器というのは DD-WRT をいじくり回していた時以来です。しかも今回は家庭用の機器ではなく業務用の機器です。

うるさいという話は聞いていましたが、Mellanox SX6012 よりは静かで助かりました。

† L2 として使う

まずシリアルは速度が 115,200bps であることに注意が必要です。

また、初期ID, PW は admin, YourPaSsWoRd になっています。

今回は BGP とかは使わずにいく予定なので、ログイン後に以下のような感じでプレーンな L2 状態にしてみました。

これからいろいろと遊んでいきたいと思います。

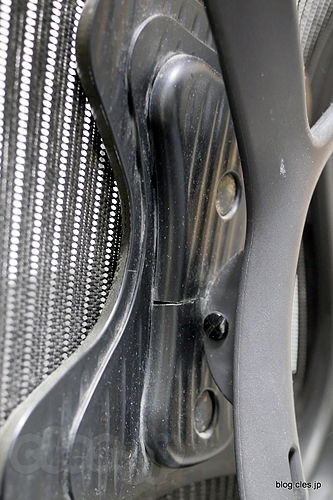

アーロンチェアにもう1箇所不具合を発見

chair

chair  failure

failure 先日、ワイヤー交換を自力で行って修理が完了したアーロンチェアですが、もう1箇所不具合箇所を発見してしまいました。

ポスチャーフィットのプラの部分が割れています。

こちらはワイヤーと違って実用上、全く不便はない部分ですが、これについても部品を取り寄せて修理する予定です。

Amazon の無料配送の基準額が 2000円 → 3500円に

amazon

amazon Amazon が無料配送の基準額を 2000円 → 3500円に 3/29 から引き上げることを発表していました。

ヨドバシは相変わらず無料で頑張っていますが、Amaozn は 楽天の 3900 円とほぼ同様の水準になります。

2024年3月29日以降、通常配送の配送料が無料になる基準が2,000円から3,500円に変更されます。

政府が母子手帳をデジタル化へ

mynumber

mynumber 政府が母子手帳*1のデジタル化を加速することがニュースになっていたのでメモ。

この手の話題になると「紙でないと災害時に・・・」「停電時は・・・」とか言い出す人がいたりするわけですが、そういう人は画面を印刷しておけば良いだけです。デジタル化されて国が保存しておいてくれると大人になってから自分がどんなワクチン接種を受けていたかについて親の曖昧な記憶に頼らずに済みますしね。

母子手帳のデジタル化加速 スマホで健診手続き可能に―政府:時事ドットコム

政府は2024年度、乳幼児の健康状態などを記録する「母子健康手帳」のデジタル化を加速させる。民間の母子手帳アプリを活用すれば、スマートフォンで妊婦・乳幼児健診や子どもの予防接種の問診票入力ができる仕組みを構築。26年度以降の全国展開を目指しており、保護者の負担軽減や手続きの効率化を図る。

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(996)

3 . svn でコミットしたらエラーが出たので(937)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(890)

5 . RT810 の DHCP サーバを WPAD に対応させる(852)

Academic[574]

Academic[574] Book[155]

Book[155] Diary[522]

Diary[522] Disaster[101]

Disaster[101] Foodlogue[1425]

Foodlogue[1425] Game[284]

Game[284] Goods[805]

Goods[805] Healthcare[341]

Healthcare[341] Hobby[32]

Hobby[32] IT[1195]

IT[1195] Military[343]

Military[343] misc.[1570]

misc.[1570] Mobile[510]

Mobile[510] Music[38]

Music[38] Neta[106]

Neta[106] News[95]

News[95] Photo[391]

Photo[391] RealEstate[120]

RealEstate[120] Security[1178]

Security[1178] SEO Contest[36]

SEO Contest[36] Software[634]

Software[634] Tips[1886]

Tips[1886] Travelogue[1238]

Travelogue[1238] Web[675]

Web[675] Work[193]

Work[193]