- blogs:

- cles::blog

公的資金の研究成果は無料で即時公開するように義務づけ

grant

grant 政府の統合イノベーション戦略推進会議で、公的資金の研究成果は無料で即時公開するように義務づけることが決まったようです。これにより 2025 年度以降に採択される競争的研究資金による研究成果は即時オープンアクセスとすることが原則となるみたいです。

政府は昨年から科学技術政策担当大臣等政務三役と総合科学技術・イノベーション会議有識者議員との会合で、「論文等のオープンアクセスについて(論点とりまとめ)」という議論を行っていて、この中で国レベルで論文をオープンアクセス(OA)にする基本方針を確認していたので、その路線に沿った決定となります。

公的予算での研究に学術論文の即時無料公開を義務づけへ…政府、成果を国民に還元 : 読売新聞

政府の統合イノベーション戦略推進会議(議長・林官房長官)は16日、国などの公的予算で行う研究については、成果をまとめた学術論文を無料で即時公開するよう義務づける方針を決めた。研究成果を国民に還元し、利活用を促す狙いがあり、2025年度以降に公募する研究に適用する。

Google が AI によるファイル判別ツールをリリース

google

google  cli

cli  python

python Google が AI によってファイルを判別するプログラム Magika*1*2を公開していました*3。

通常、Linux で拡張子がない不明なファイルの詳細を知りたい場合には、ほとんどの人はfile*4 コマンドを使うことが多いと思います。ただし、ファイルがどのアプリケーションによって作成されたものなのかを判定するための一般的な方法はないため、file コマンドを使ったとしても内容が正しく判別されるとは限りません。file コマンドの場合には、ファイルの判定はファイルシステムテスト(ファイルが空か?特殊ファイルか?)、マジックナンバーテスト(ファイルの先頭にマジックナンバーが記載されているか?)、言語テスト(ファイルがテキストである場合には、どのような文字コードで書かれているか)の 3 つの判定が順に行われるとされています。つまり基本的にはヒューリスティックなルールを一定の順序で試してみて、該当するものがあるかどうかを判定していることになります。

これに対して、Magika は人間が作ったルールではなく、これをディープラーニングによるモデルで代替しようという試みです。

Googleが高精度かつ高速にファイル形式を判別するツール「Magika」公開 - PC Watch

Magikaはディープラーニングの力を活用し、平均精度99%以上を実現しつつ、1つのCPUで実行しても1秒間に120種類以上/数百万ファイルのファイル形式を判別できるツール。判別時間はわずか数ミリ秒で、モデル自体も比較的小さく、コアモデルは1MB未満だ。

† インストールは pip で

イントールは Python 環境があれば pip で一撃なので簡単に試してみることができます。

- *1: Magika

- *2: GitHub - google/magika: Detect file content types with deep learning

- *3: Magika: AI powered fast and efficient file type identification | Google Open Source Blog

- *4: Ubuntu Manpage: file - ファイルタイプを判定する

アーロンチェアのリクライニング調整ワイヤーを交換

chair

chair  repairing

repairing アーロンチェアのリクライニング調整のワイヤーが壊れた件は、結局自分で修理してしまいました。

eBay などの海外通販サイトで「Forward & Rear Tilt Cables For Herman Miller Classic」で検索すると簡単に部品を取り寄せることができます。費用的には US$50 弱(8,000 円弱)といったところでしょうか。

交換方法は座面を取り外して、あとはリクライニング機構のカバーを開けるだけです。

ギアのパーツについてはそれほど損傷がなかったので、交換せずに元のパーツを再利用しました。

新型コロナワクチン接種証明書アプリがサービスを終了

eol

eol  covid19

covid19  vaccine

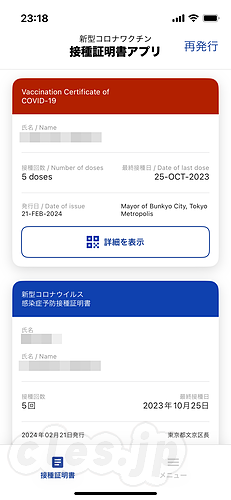

vaccine 2021年12月にリリースされた新型コロナワクチン接種証明書アプリが年度末でサービスを終了することがデジタル庁から発表されていました*1。

公開が終了する前の記念として新規で接種証明書を取得してみましたが、ちゃんと最後に接種した 2023/10/25 が表示されていますね。

デジタル庁、「ワクチン接種証明アプリ」サービス終了を発表 - ケータイ Watch

4月1日に証明書の発行機能を停止し、アプリは機能停止バージョン(v1.22.0)になる。そして、5月7日にアプリストアでの公開を終了する。発行済みの接種証明書は自動的に削除されることはない。機能停止版では、発行済みの接種証明書を見たり、二次元コードの画像を保存したりできる。

お守りがまたひとつ増えた

葬祭

葬祭  風習

風習 享年 100 歳の祖母の葬儀の全日程が終了しました。

葬儀では終始「○○(親父の名前)ちゃんに似てきたねぇ」と言われっぱなしでした。

納骨まで完了したので、お守りが 3 つになってしまいました。

それぞれ古い方から祖父(父方)、親父、そして今回の祖母(母方)のものです。

先日、叔父の葬儀の際には柩に金属を入れることは完全に禁止されていましたが、なぜか自分の実家近辺の斎場は可能なんですよね。

この十円玉の意味については以前エントリにしましたし、北海道から東北で見られる風習ようです。

祖母の通夜に

葬祭

葬祭 祖母が亡くなりました。

数え年で 100 歳でした。

調子が悪いと聞いていたので、先週 12 日の午前中に面会に行って元気な顔をみたばかりでした。

施設による面会の制限でマスクを外すことはできなかったのですが、ちゃんと僕だということは分かって話ができただけでも良かったと思います。

今年も確定申告がスタート

etax

etax  mynumber

mynumber 確定申告の期間がスタートしました。

今年からはマイナポータル連携が強化されていて源泉徴収票や国民年金、iDeCo などの金額が自動取得されるようになったので、サラリーマンの場合には確定申告作業はかなりラクになっています。というか、こういうためのマイナンバー整備だったワケなので、システムがやっと時代に追いついてきた感じです。

申告期限は 3 月 15 日ですが、夏休みの宿題と同じように期限が迫ってくる前に計画的に終わらせておきたいところです。

確定申告スタート 「マイナポータル連携」は事前準備を忘れずに - Impress Watch

「マイナポータル連携」は、マイナンバーカードを利用してe-Tax(国税電子申告・納税システム)で確定申告をする際、マイナポータル経由で必要な証明書のデータを取得し、申告書の項目を自動入力できるものです。2年前からスタートしており、医療費や生命保険、ふるさと納税など対応を拡大してきましたが、今年からは「給与所得の源泉徴収票」「国民年金基金掛金」「iDeCo(個人型確定拠出年金)」「小規模企業共済掛金」が自動取得の対象になっています。

鶏卵の価格が急落している

influenza

influenza 鶏卵の卸価格が急落していることがニュースになっていました。

昨年は鳥インフルエンザの感染拡大の影響でで卵の価格が1パックで 400 円近くという、とんでもない金額になっていた一年でした。

最近は一転して 200 円近辺での安売りも見かけるようになったのは、生産過剰による卸価格の急落によるものだったわけですね。

「エッグショック」で需要減、輸入定着 鶏卵急落 生産抑制へ / 日本農業新聞

鶏卵の建値となるJA全農たまごの2月のM級基準値(東京、14日時点)は1キロ183円で高かった前年同月比で4割強下回る。昨年は鳥インフルエンザ感染拡大による供給減少や、ウクライナ侵攻に伴う飼料代の値上がりで生産抑制が広がり、品薄高となった。ピークの4、5月は350円に達していた。

個人情報保護委員会が進撃の巨人とコラボ

ppc

ppc  informationleakage

informationleakage 「STOP!名簿流出」の啓発のため、TVアニメ『進撃の巨人』とコラボし、バナーやデジタルサイネージなどを活用して情報発信します。

— 個人情報保護委員会 (@PPC_JPN) February 14, 2024

闇バイト強盗、特殊詐欺などに使われないよう、個人情報取扱事業者は適切に名簿を管理しましょう。https://t.co/yvzPhN3ryk#STOP名簿流出 #進撃の巨人 #shingeki pic.twitter.com/w0PSyjmui3

今年もサイバーセキュリティ月間がスタートしています。昨年からはアニメコラボがなくなってしまって随分と地味になってしまった印象がありましたが、サイバーセキュリティ月間と関係しているかどうかは分かりませんが、個人情報保護委員会のSTOP!名簿流出が進撃の巨人とコラボしているのを見つけてしまいました。

流出などと婉曲的な表現を使わずに漏洩と正しい日本語を使って欲しいところです。

VMware が vSphere Hypervisor (ESXi) 無償版の提供を終了

esxi

esxi  vmware

vmware  eol

eol VMWare が全てのライセンスのサブスク化に伴って、ESXi 無償版の提供の終了を正式発表していました。

Broadcom に買収されてからイヤな予感がしていましたが、予想通りの展開になりましたね。

VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?:セキュリティニュースアラート - ITmedia エンタープライズ

VMware(Broadcom)は2024年2月12日(現地時間)、「End Of General Availability of the free vSphere Hypervisor(ESXi 7.x and 8.x)(2107518)」(注1)で、「VMware vSphere Hypervisor」(ESXi 7.xおよびESXi 8.x)(以下、VMware ESXi)の提供を終えたことを発表した。

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(996)

3 . svn でコミットしたらエラーが出たので(937)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(890)

5 . RT810 の DHCP サーバを WPAD に対応させる(852)

Academic[574]

Academic[574] Book[155]

Book[155] Diary[522]

Diary[522] Disaster[101]

Disaster[101] Foodlogue[1425]

Foodlogue[1425] Game[284]

Game[284] Goods[805]

Goods[805] Healthcare[341]

Healthcare[341] Hobby[32]

Hobby[32] IT[1195]

IT[1195] Military[343]

Military[343] misc.[1570]

misc.[1570] Mobile[510]

Mobile[510] Music[38]

Music[38] Neta[106]

Neta[106] News[95]

News[95] Photo[391]

Photo[391] RealEstate[120]

RealEstate[120] Security[1178]

Security[1178] SEO Contest[36]

SEO Contest[36] Software[634]

Software[634] Tips[1886]

Tips[1886] Travelogue[1238]

Travelogue[1238] Web[675]

Web[675] Work[193]

Work[193]