- blogs:

- cles::blog

金融庁がインターネットバンキングに対するフィッシングついて注意喚起

fsa

fsa  詐欺

詐欺  phishing

phishing  banking

banking 最近、傾向が少し変わった spam が多くなってきている感じがします。

実際に不正送金も増えているのは確かなようで、金融庁も不正送金事案に対する注意喚起を出していました。

対策としては、金融系のサイトは「基本的にメールや SMS のリンクを経由して ID やパスワードを入力することは避ける」というルールを普段から徹底しておけば間違いありません。

インターネットバンキングによる預金の不正送金事案が急増しています。:金融庁

メールやショートメッセージサービス(SMS)、メッセージツール等を用いたフィッシングと推察される手口により、インターネットバンキング利用者のID・パスワード等を盗み、預金を不正に送金する事案が多発しています。令和4年8月下旬から9月にかけて被害が急増して以来、落ち着きを見せていましたが、令和5年2月以降、再度被害が急増しています。12月8日時点において、令和5年11月末における被害件数は5,147件、被害額は約80.1億円となり、いずれも過去最多を更新しています。

日教組の教研集会で電磁波過敏症が議題に

basicEducation

basicEducation  ehs

ehs 日教組の教研集会で電磁波過敏症が議題に上ったことがニュースになっていたのでメモ。

電磁波過敏症については WHO では科学的根拠のある疾患としては認められていません。

日教組は学術団体ではなく、資料も公開されていないので何が議論されたのかよく分かりませんが、以前にも Wi-Fi で学力が下がる懸念している人がいたりするので、このあたりについては注視しておきたいと思います。

【教研集会】タブレット端末の「電磁波」危険性訴え 学校のデジタル化を批判 - 産経ニュース

日本教職員組合(日教組)が開催している教育研究全国集会(教研集会)の保健・体育分科会で、小中学生に1人1台配られたタブレット端末などが発する電磁波の危険性を訴えるリポートが発表された。世界保健機関(WHO)は因果関係に科学的根拠はないとの見解を出しており、学校のデジタル化に支障が生じないか懸念される。

† 参考

労働安全衛生総合研究所, "平成 30 年度 行政要請研究報告書「電磁波の健康影響に関する調査研究」", p.31, 令和元年7月,

WHO は 2005 年 12 月に WHO ファクトシート 296「電磁過敏症」を発行し、「EHS には明確な診断基準がなく、EHS の症状を電磁界ばく露と結び付ける科学的根拠はありません。その上、EHS は医学的診断でもなければ、単一の医学的問題を表しているかどうかも不明です。」という見解を示している。

アサヒは今後ストロング系のチューハイを市場投入しない

飲み物

飲み物 アサヒが今後ストロング系(アルコール度数 8% 以上)と呼ばれるチューハイを市場投入しないことを発表しています。

「健全で持続可能な飲酒文化」と言ってますが、それはいわゆる建前で、実際問題としてアサヒはチューハイで確固たるシェアを獲得したブランドがないことと、チューハイは 2026 年に酒税の引き上げが控えていることもあり、事実上の撤退なのだろうと思います。

アサヒ、酎ハイの度数抑制へ 新商品、アルコール8%未満|47NEWS(よんななニュース)

アサヒビールが、今後発売する缶酎ハイの新商品のアルコール度数を8%未満に抑える方針であることが26日、分かった。近年「ストロング系」と呼ばれ低価格で酔いやすい高アルコールの酎ハイが人気を集める一方、健康障害のリスクが懸念されている。

HDD は 30TB の時代へ

hdd

hdd  seagate

seagate 現在入手可能な HDD は 1 台当たりの容量が 22TB ~ 24TB のもの*1が上限ですが、これが今年中に 30TB を突破するようです。

HDD はここ10年くらい年々容量増加のペースが穏やかになっていて、1年で容量が +1~2TB という時期が続いていました。そんなわけで、2TB が発売されたのは 2011 年頃だったので、干支がひとまわりしてやっと容量が 10 倍という状況でした。

今回は HAMR(熱アシスト磁気記録)がやっと実用化されたということで、2013 年頃に実用化されたヘリウム充填、2015 年頃に実用化されたSMR(シングル磁気記録)に続く、久々のブレークスルーということになります。結局、SMR はパフォーマンスへの影響が大きすぎて結局、PMR(垂直磁気記録、従来型)に戻ってしまいましたからね。

ASCII.jp:“30TB超え”大容量HDD時代へ突入、Seagateが新技術基盤「Mozaic 3+」を解説

Seagate Technology(シーゲイト)は2024年1月25日、HDDの記録密度を高め、3.5インチHDD 1台あたり30TBを超える大容量化を実現する、同社の新しいHDDプラットフォーム「Mozaic 3+」の技術説明会を開催した。このMozaic 3+を搭載した30TB超のデータセンター向け汎用HDD「Exos」を今年3月ごろから量産開始する。

能動的サイバー防御についての法案は提出見送りに

counterintelligence

counterintelligence  nisc

nisc 通常国会が招集されましたが、今国会では能動的サイバー防御関連の法案は提出見送りになったようです。

国家安全保障戦略で「武力攻撃に至らないものの、国、重要インフラ等に対する安全保障上の懸念を生じさせる重大なサイバー攻撃のおそれがある場合、これを未然に排除する」と明記されていました。

憲法で定められている通信の秘密の問題をどうするかというはありますが、NISC の改組とかどうするんでしょうかね。

サイバー攻撃対処、法案提出見送り 「通信の秘密保護」懸念ぬぐえず [岸田政権]:朝日新聞デジタル

海外でサーバーに侵入し攻撃することなどで、国や重要インフラへのサイバー攻撃を防ぐ「能動的サイバー防御」導入で、政府は当初検討していた通常国会への関連法案提出を見送る。「通信の秘密」を保障する憲法21条との兼ね合いなど、法解釈をめぐる調整が難航。

IT パスポート試験の実施がシステム障害で中止に

certificate

certificate  ipa

ipa  meti

meti  systemdown

systemdown 1 月 26 日の IT パスポート試験が全会場でシステム障害のため中止になっていました。

この試験は 2011 年 11 月から CBT で実施*1されていますが、システムトラブルで試験ができないというのは初めて聞きますね。ちなみに中止されたのは IT パスポートだけで、同じく CBT 化されている基本情報や情報セキュリティマネジメントには影響がなかったようです。

システム障害により明日(1月26日(金曜日))実施予定分のITパスポート試験を中止します (METI/経済産業省)

令和6年1月26日(金曜日)、実施予定でありましたITパスポート試験について、システム障害が発生したため、明日予定されている全会場のITパスポート試験を中止することとなりました。受験者の皆様に多大なご迷惑をおかけしますことをお詫び申し上げます。

Lenovo ThinkPad X1 Carbon Gen 11 を手に入れた!

thinkpad

thinkpad  x1carbon

x1carbon 2020 年に購入した ThinkPad X1 Carbon Gen8 が古くなってきたので、新しい Lenovo ThinkPad X1 Carbon Gen 11 に買い換えてみました。通算、7 台目(X1 Carbonとしては 3 台目)*1の ThinkPad ということになります。

† いつものハードウェア保守マニュアルを参考に・・・

NVMe SSD は最低限のモデルとして購入しているので、これもいつも通りですが「ThinkPad X1 Carbon Gen 11 および X1 Yoga Gen 8 ハードウェア保守マニュアル」を参考に KIOXIA EXCERIA PRO SSD-CK2.0N4P/N*2 に換装して、リストアをかけました。

この薄さにもかかわらず、ビスで簡単に分解ができる作りが ThinkPad の強さだなと思います。

- *1: X30, X60, X200, X220, X1 Carbon Gen3, X1 Carbon Gen8

- *2: EXCERIA PRO - NVMe™対応 SSD | KIOXIA - Japan (日本語)

平均月給は前年比 +2.1% に

income

income  労働環境

労働環境  mhlw

mhlw  stats

stats 厚労省の統計*1によるとフルタイム勤務の人の賃金は前年比 +2.1% になったようです。

とはいえ、消費者物価の上昇が 3% を超えているので実質賃金はまだマイナスなんですよね。

平均月給31万円、過去最高 29年ぶりの上昇幅、厚労省 | 共同通信

厚生労働省が24日に公表した2023年の賃金構造基本統計調査(速報)によると、フルタイムで働く人の平均月給は前年比2.1%増の31万8300円で過去最高となった。上昇幅としては1994年の2.6%以来、29年ぶりの高水準。

頸動脈エコーを受けてきた

healthcheckup

healthcheckup かかりつけ医で頸動脈エコー検査*1を受けてきました。

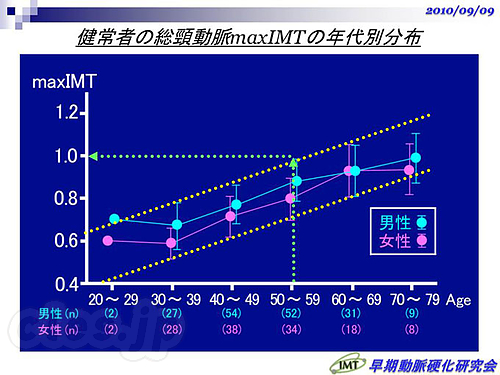

結果の maxIMT 右 0.9mm、左 1.0mm でした。医師からは「値としては、ほぼほぼ上限なのである程度の動脈硬化はあると思うが、現在のところは経過観察しましょう」とのこと。早期動脈硬化研究会が公開していたデータを見てみると、確かに平均から +1SD ギリギリという感じですね。

東北・上越・北陸新幹線が架線トラブルで終日運休に

railways

railways  accident

accident 新幹線は、大宮~上野間の架線が垂れ下がっているため、東北新幹線 東京~仙台駅間、上越新幹線 東京~越後湯沢駅間、北陸新幹線 東京~長野駅間の上下線で運転を見合わせています。確認作業に時間を要しているため、運転再開見込は立っていません。運転再開まで相当な時間がかかる見込みです。 pic.twitter.com/jKbJypfaaJ

— JR東日本【新幹線】運行情報 (公式) (@JRE_Super_Exp) January 23, 2024

TL が騒がしいので何事かとおもったら、上野~大宮間の架線トラブルの影響で東北・上越・北陸新幹線が架線トラブルで終日運休になっていたようです。

さらに復旧作業中に作業員が感電する事故も発生してしまったということで痛ましい限りです。

JR 東日本も踏んだり蹴ったりで大変ですね。。。

東北、上越、北陸新幹線が終日運休 架線トラブル停電、広範囲影響―復旧作業員2人けが・JR東:時事ドットコム

23日午前10時ごろ、東北、上越、北陸新幹線で停電が発生し、広範囲に及ぶ区間で終日運転を見合わせた。架線トラブルが停電の原因で、同日午後2時45分ごろには、トラブルがあった現場付近で爆発音があり、男性作業員2人がやけどを負って搬送された。復旧作業に向かった作業員が感電するなどしたとみられる。

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(997)

3 . svn でコミットしたらエラーが出たので(937)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(892)

5 . RT810 の DHCP サーバを WPAD に対応させる(852)

Academic[574]

Academic[574] Book[155]

Book[155] Diary[522]

Diary[522] Disaster[101]

Disaster[101] Foodlogue[1425]

Foodlogue[1425] Game[284]

Game[284] Goods[805]

Goods[805] Healthcare[341]

Healthcare[341] Hobby[32]

Hobby[32] IT[1195]

IT[1195] Military[343]

Military[343] misc.[1570]

misc.[1570] Mobile[510]

Mobile[510] Music[38]

Music[38] Neta[106]

Neta[106] News[95]

News[95] Photo[391]

Photo[391] RealEstate[120]

RealEstate[120] Security[1178]

Security[1178] SEO Contest[36]

SEO Contest[36] Software[634]

Software[634] Tips[1886]

Tips[1886] Travelogue[1238]

Travelogue[1238] Web[675]

Web[675] Work[193]

Work[193]