- blogs:

- cles::blog

ブラザーのレーザー複合機 MFC-L5710DW

printer

printer  PCパーツ

PCパーツ ブラザーのレーザー複合機 MFC-L5710DW*1 を家用に新調しました。

インクジェットも良いのですが、やはりレーザーの速さと綺麗さは捨てがたいというのと、コロナ以来、家でスキャンしたいという機会も増えたので複合機にしました。フラットベットだけでなく、両面対応 ADF 付の機種ですが、これが 5 万強くらいで手に入ってしまうので、メーカーは辛いんだろうなと思います。

実は千駄木に引越しをして以来、20 年近くプリンタを持たないでコンビニプリントする毎日でした。これはお金がないと言うよりも使用頻度とスペース的な問題が大きかったのが原因なのですが、昨年の夏に引越しをして住居が多少広くなったので置けるスペースができたんですよね。

PayPay が義援金詐欺について注意喚起

詐欺

詐欺  earthquake

earthquake  donation

donation PayPay が令和 6 年能登半島地震に関連して、 SNS 等を使った義援金詐欺について注意喚起を出しています。

個人間送金は便利ですが、相手の確認ができないので見知らぬ人に送金しない心がけは常に必要です。義援金は赤十字等にきちんと拠出すれば寄付金控除の対象(所得税等の軽減)が受けられるので、怪しい団体に寄付するよりもきちんとした団体に寄付して領収書をもらうというのが正しい寄付です。

SNSなどでの「送る・受け取る」機能を用いた不正とみられる行為にご注意ください - PayPayからのお知らせ

「PayPay」の「送る・受け取る」機能を利用した、以下のような手口の不正行為や詐欺行為とみられる事案がSNSなどで確認されています。

■確認できている手口

・X(旧Twitter)などのSNSで、被災者を装い、PayPay残高を受け取ろうとする事案

† 参考

日本赤十字社、社会福祉法人中央共同募金会等に対して義援金を支払った場合|国税庁

日本赤十字社や社会福祉法人中央共同募金会等が被災者への支援を目的として専用口座を設けて義援金(注)を募集している場合に、その義援金が最終的に地方公共団体(義援金配分委員会等)に対して拠出されるものであるときは、個人の方が支払った義援金については、「特定寄附金」に該当し、寄附金控除の対象となります。

19 日から情報処理技術者試験の春季試験申込みがスタート

ipa

ipa  certificate

certificate 令和6年度春期試験の申込受付期間を公表しました。ITストラテジスト試験とシステムアーキテクト試験は組込み分野の出題をエンベデッドシステムスペシャリスト試験に集約したことにより今回の試験から午後試験の出題数が変わります。https://t.co/1nsQ9tWWsqhttps://t.co/6TdbcAqaji

— IPA(情報処理推進機構) (@IPAjp) January 12, 2024

続く→ pic.twitter.com/Vug7lQ4vFS

19 日から情報処理技術者試験の春季試験申込みがスタートします。

応用情報や高度区分を受験予定の人は忘れずに申込みしておきましょう。

今回からはITストラテジスト試験とシステムアーキテクト試験から組込み分野の問題がエンベデッドシステムスペシャリスト試験に移っています。

コロナワクチンは 4 月以降 7 千円の自己負担に

covid19

covid19 現在は公費負担となっている新型コロナウィルスワクチン接種ですが、4 月からはそれが終了し自己負担が発生染ます。

65 歳以上の高齢者は定期接種になるようなので自己負担は 7,000 円程度になるようですが、それ以外の人は全額自己負担なのでそれ以上の負担が生じるということになるようです。インフルエンザワクチンが 3,000 ~ 4,000 円程度であることを考えると倍くらいの負担ということになりますね。

最近は新たな変異株 JN.1 が広がっていて、このまま収束しそうにないのが困ったところです。

コロナ医療費、4月から負担増 国内初確認4年、「第10波」も | 共同通信

流行規模が見通せない中で、無料でワクチンを打てる「特例臨時接種」は終了し、4月からは65歳以上の高齢者らを対象にした定期接種となることが決まっている。秋から冬に年1回実施し、7千円程度の自己負担となる見込みだ。

JR 東日本が京葉線の快速の運行を継続へ

railways

railways JR 東日本は 3 月のダイヤ改正*1で京葉線の日中時間帯を除いた快速と通勤快速を廃止することを発表していましたが、地元の猛反発で廃止が見直し*2されることになりました。JRに限らず各社で速達列車は削減されている感じがしますが今回は、ちょっとあからさま過ぎだった気がします。ただ、地元のクレームで一度発表されたダイヤが見直しされたという話は初めて聞きました。

【速報】JR京葉線の快速縮小問題 朝の上り快速2本運行継続へ、見直しは極めて異例 千葉市長と面会、支社長「厳しい声いただき反省」 | 千葉日報オンライン

3月のJRダイヤ改正に伴う京葉線の快速縮小問題で、JR千葉支社は15日、早朝の上り快速電車2本の運行を継続することを明らかにした。同支社の土沢壇支社長が同日、千葉市役所で神谷俊一市長と面会し説明した。ダイヤ改正発表後の見直しは極めて異例。

品川区役所がカスハラ対策で名札を名字のみに

privacy

privacy  harassment

harassment  労働環境

労働環境 品川区役所がカスハラ*1対策で名札を今月から名字のみに変更しているとのこと。

公務員には暴言を吐いて良いと考えている人が多いのか、役所に行くと職員さんに噛みついている人をよく見かけるので、嫌がらせや逆恨みでいろいろと大変なことが窺えます。

品川区役所が“カスハラ”対策 中傷避けるため 名札は名字のみ | NHK | 東京都

顧客などから理不尽な要求やクレームを突きつけられる「カスタマーハラスメント」について、自治体も対策に乗り出しています。

東京 品川区では、SNSでの中傷などを避けるため、今月から職員が業務中に着用する名札の表記をフルネームから名字のみとし、顔写真の掲載も取りやめます。

- *1: カスタマーハラスメント。理不尽なクレームや要求などをすること。

HPE が Juniper を買収

acquisitions

acquisitions  hpe

hpe  networking

networking .@HPE and @JuniperNetworks, a leader in #AI-native networks, today announced that the companies have entered a definitive agreement under which HPE will acquire Juniper Networks. https://t.co/N94ziu3a0x pic.twitter.com/0D9V94wYQ7

— Juniper Networks (@JuniperNetworks) January 9, 2024

HPE が Juniper を約 140 億ドルで買収することがニュースになっていたのでメモ。

HPE はしばらく前に Aruba を買収してスイッチや無線 LAN は Aruba ブランドに集約が終わったと思っていましたが、次の手が Juniper の買収ということでちょっと驚きました。もう HPE はサーバーのメーカーというよりも、Cisco のようなネットワーク機器メーカーですね。

国内のネットワーク機器のシェアとしてはやはり Cisco が強く、半分弱を占めている状況*1なので、これで少しでも版図が変わってくれると面白いのですが。

新明和の #US-2ができるまで が面白い

US-2

US-2  jsdf

jsdf 海上自衛隊の飛行艇 US-2 を製造している新明和工業が#US-2ができるまでという連載をウェブ掲載していたのでメモ。

US-2 の製造工程がをプロのライターが限界ギリギリまで載せているということで、とても面白い連載になっています。

【連載】「US-2」ができるまで(1) | 新明和工業株式会社

一般的に航空機の工場は、滑走路に隣り合った場所にありますが、飛行艇の場合は水面を離着水できますので滑走路は必要ありません。甲南工場も海に面していて、完成した飛行艇は神戸沖の海面で離着水します。近くに滑走路がないこともあって、地元の方でもここで航空機がつくられていることを知らない人も多いようです。

久しぶりに普通の風邪をひいたらしい

covid19

covid19  sickinbed

sickinbed 相変わらず熱は微熱ですが、スッキリと下がりきっていません。

喉も相変わらず腫れています。

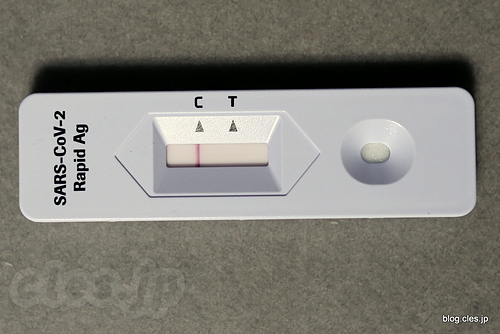

冷静になってよく考えてみると、そういえば昨年、コロナに罹患したときにもらった抗原検査キットが戸棚の中にそのまま眠っていたことを思い出しました。使用期限も迫っているので、ちょっとこれでコロナの検査だけは自分でやっておくことにします。

このキットはロシュのSARS-CoV-2 ラピッド抗原テスト(9901-ncov-03g) なので、簡易取扱説明書を参考にグリグリと鼻腔ぬぐい液を採取して、検査キットに滴下。

15 分待ってから判定ラインを見ますが・・・反応はないですね。本当に久しぶりですが普通の風邪をひいてしまったようです。

X の徳島県庁アカウント @preftokushima が凍結

twitter

twitter  tokushima

tokushima  antispam

antispam 徳島県庁の公式 X (Twitter) のアカウントが凍結されたことが TL で話題になっていました。試しに @preftokushima にアクセスしてみると凍結されていることが確認できます。

アカウントの凍結は spam を送ったり、ポリシーに違反するような画像を掲載したりすると発生することがありますが、こういう公的機関が開設するアカウントが凍結されるのは珍しいですね。3.11 の時には災害時のインフラとして注目された Twitter も、インプレゾンビが問題になったり、こうやって変なポリシー適用が問題になったりと往時の面影が段々となくなって来ているのが残念です。

徳島県庁公式Xが凍結 原因不明、運営会社に異議申し立て - 産経ニュース

[X の徳島県庁アカウント @preftokushima が凍結 の続きを読む]徳島県は13日、X(旧ツイッター)の同県の公式アカウントが凍結されたと発表した。県によると原因は分からず、運営会社に異議申し立てをしたという。

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(993)

3 . svn でコミットしたらエラーが出たので(937)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(883)

5 . RT810 の DHCP サーバを WPAD に対応させる(851)

Academic[574]

Academic[574] Book[155]

Book[155] Diary[522]

Diary[522] Disaster[101]

Disaster[101] Foodlogue[1425]

Foodlogue[1425] Game[284]

Game[284] Goods[805]

Goods[805] Healthcare[341]

Healthcare[341] Hobby[32]

Hobby[32] IT[1195]

IT[1195] Military[343]

Military[343] misc.[1570]

misc.[1570] Mobile[510]

Mobile[510] Music[38]

Music[38] Neta[106]

Neta[106] News[95]

News[95] Photo[391]

Photo[391] RealEstate[120]

RealEstate[120] Security[1178]

Security[1178] SEO Contest[36]

SEO Contest[36] Software[634]

Software[634] Tips[1886]

Tips[1886] Travelogue[1238]

Travelogue[1238] Web[675]

Web[675] Work[193]

Work[193]