- blogs:

- cles::blog

DNSキャッシュポイズニングの脆弱性の有無を確認する

dns

dns  server

server  ipa

ipa  checker

checker

DNSキャッシュポイズニングの脆弱性の有無を確認する方法のまとめが、IPAから発表されていたので試してみました。7月にパッチは当てたので大丈夫なはずなのですが、いちおう念のためです。

情報処理推進機構:情報セキュリティ:脆弱性対策:DNSキャッシュポイズニングの脆弱性に関する注意喚起

DNSキャッシュポイズニングの脆弱性の有無を確認するには、DNSサーバにおいて下記の3点を確認する必要があります。下記3点のうち、いずれかに該当する場合、利用しているDNSサーバにパッチが適用されていないか、または、DNSサーバの設定に問題があります。

1. DNS問い合わせに使用するポート番号がランダム化されていない。

2. DNS問い合わせに使用するIDがランダム化されていない。

3. 外部からの再帰的なDNS問い合わせに対して回答してしまう。

上記の方法を一度に確認する方法はないようなので、ひとつずつ片付けていきます。

† DNS問い合わせに使用するポート番号がランダム化されていない問題の検査

Check your resolver's source port behaviorを使います。具体的には以下のようにコンソールからdigコマンドを使うことになります。ちゃんと実行結果がGREATと出ているので問題なさそうです。問題がある場合にはこの部分がGOODやPOORになります。

† DNS問い合わせに使用するIDがランダム化されていない問題の検査

Check your resolver's transaction ID behaviorを使います。上記と同様に具体的には以下のようにコンソールからdigコマンドを使うことになります。こちらも実行結果がGREATと出ているので問題なさそうです。問題がある場合にはこの部分がGOODやPOORになります。

† 外部からの再帰的なDNS問い合わせに対して回答してしまう問題の検査

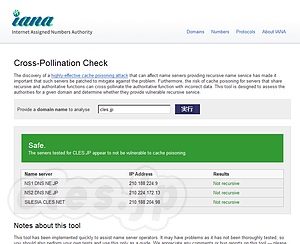

こちらはIANA ― Cross-Pollination Scanというウェブサイトからチェックすることができます。ドメイン名をフォームに入力して実行をクリックするだけで完了です。問題がなければ、背景がグリーンでSafeという文字が表示されます。

このエントリへのTrackbackにはこのURLが必要です→https://blog.cles.jp/item/2733

古いエントリについてはコメント制御しているため、即時に反映されないことがあります。

コメントは承認後の表示となります。

OpenIDでログインすると、即時に公開されます。

OpenID を使ってログインすることができます。

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(114970)

3 . 年次の人間ドックへ(114129)

4 . 2023 年分の確定申告完了!(1つめ)(113702)

5 . 三菱鉛筆がラミーを買収(113582)