- blogs:

- cles::blog

2016/04/01

JPCERT/CC が「高度サイバー攻撃への対応ガイド」を公開

jpcertcc

jpcertcc  reference

reference

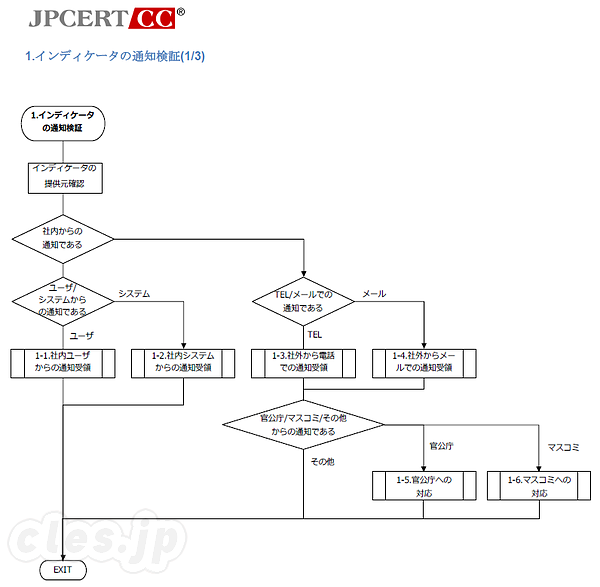

JPCERT/CC が「高度サイバー攻撃(APT)への備えと対応ガイド~企業や組織に薦める一連のプロセスについて」という PDF を公開していました。例えば図のようなセキュリティインシデントに対する対処フローが入っていたりと、かなり実践的なガイドになっています。

高度サイバー攻撃(APT)への備えと対応ガイド~企業や組織に薦める一連のプロセスについて

本ガイドは、企業や組織が高度サイバー攻撃(APT)に備え対応するためのガイドとして利用することを想定して作成しました。原著の執筆者である米国デルタリスク社は、JPCERT/CCの連携先やサービス利用者に、高度サイバー攻撃(APT)による侵入に対処するための知識・プロセスを提供する目的で、米国マンディアント社および米国ロッキード・マーティン社から提供された、高度サイバー攻撃(APT)への対応に関する豊富な専門知識と経験にもとづいた情報を、インシデント対応に関するベストプラクティスとして、本ガイドに反映しました。

トラックバックについて

Trackback URL:

お気軽にどうぞ。トラックバック前にポリシーをお読みください。[policy]

このエントリへのTrackbackにはこのURLが必要です→https://blog.cles.jp/item/8382

Trackbacks

このエントリにトラックバックはありません

Comments

愛のあるツッコミをお気軽にどうぞ。[policy]

古いエントリについてはコメント制御しているため、即時に反映されないことがあります。

古いエントリについてはコメント制御しているため、即時に反映されないことがあります。

コメントはありません

Comments Form

コメントは承認後の表示となります。

OpenIDでログインすると、即時に公開されます。

OpenID を使ってログインすることができます。

サイト内検索

検索ワードランキング

へぇが多いエントリ

閲覧数が多いエントリ

1 . アーロンチェアのポスチャーフィットを修理(2044)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1955)

3 . GitHub が全ての公開リポジトリへのシークレットスキャンを有効に(1594)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1557)

5 . 年次の人間ドックへ(1529)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1955)

3 . GitHub が全ての公開リポジトリへのシークレットスキャンを有効に(1594)

4 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1557)

5 . 年次の人間ドックへ(1529)

cles::blogについて

Referrers