- blogs:

- cles::blog

玄関の電球を LED に交換してみた

led

led 玄関の電球が切れてしまったので、Sharp の E17 口金、密閉形器具対応の DL-JA4AN というLED 電球に交換してみました。この玄関の電球は密閉されていてカバーが外しづらいところにあるので、これでもうカバーを外さなくて済むと思うと金額以上に得した気分になります。

すぐに慣れるとは思いますが、やはり影が濃くなった感じはしますね。

iOSでBasic認証のパスワードを記憶する

ios

ios iPod Touch はサイトの Basic 認証のパスワードを記憶できないので不便だなと思っていたのですが URL に細工すれば同じ効果が得られることが分かったのでメモ。

iOSでBasic認証を毎回入力する手間を省く方法 - maharada.net

アドレスバーに

http://【ID】:【パスワード】@test.maharada.net/

↑テスト環境のURL

という風に入力すればOKです。

「パスワードに &や#などの英数字以外の文字を含む場合は、URLエンコードが必要」

さすがにちょっとこの方法は思いつきませんでした。この URL をブックマークに放り込んでおけばIDとパスワードをいちいち入れる必要はありません。

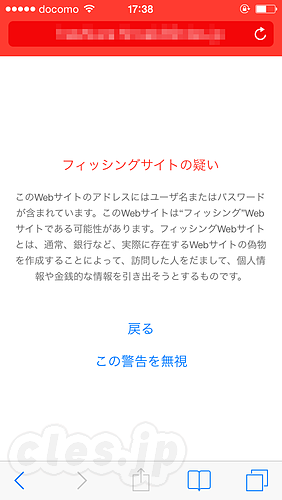

ただ、このURLを使おうとすると毎回フィッシングサイトの警告が出るので、そのたびに無視するを押さなければいけないところはイケてないです。

どのサイトを見ても同じ AdWords 広告が出るのですが

privacy

privacy  adsense

adsense 「最近、ある物の調べ物ばかりしていたので、どのサイトを見ても AdSense で同じ広告が出るのですが・・・」という相談を受けたのですが、その原因がインタレストベース広告だろうということがすぐに分かったので、オプトアウト方法を調べてみました。ちなみにインタレストベース広告というのは下記のようなものです。

インタレスト ベース広告: 仕組み - Google Ads Preferences

Google ディスプレイ ネットワークには、ニュース サイトやブログなど、数多くのウェブサイトが参加しているため、さまざまなサイトに広告を掲載することができます。Google ではユーザーと関連性の高い広告を表示することを目標に、ほとんどの場合、閲覧されているページのコンテンツに基づいた広告を表示しますが、閲覧中のユーザーが頻繁に利用するウェブサイトの種類に基づいて、有益と思われる広告を表示することもあります。

Google の AdSense の場合インタレスト ベース広告のオプトアウトは下記のサイトから行うことができます。

・Ads Preferences Manager

もしくは使っているブラウザが Chrome の場合には「Keep My Opt-Outs」というアドオンを入れる方法もあります。

さらに Coogle の広告の Cookie が全般的にイヤだという場合には。「Google の広告 Cookie オプトアウトプラグイン」を入れるのもいいと思います。こちらのプラグインは Firefox でも使うことができます。

オプトアウト作業もいろいろと面倒になってきたので、一括してオプトアウトできるようになるといいんですけどね。

OpenVPN の内蔵パケットフィルタを有効にする

openvpn

openvpn OpenVPN で接続先を限定したかったので、パケットフィルタの設定方法を調べていたら内蔵のパケットフィルタ機能(pf.c)があることに気づいたので設定してみました。

Linux であればもちろん iptables を利用することも出来ますが、今回は OpenVPN に閉じた形にしたかったのでこちらの方法を選択しています。

参考にさせていただいたのは「OpenVPN’s built-in packet filter « \1」。

以下、劣化和訳手順です。

夏は冷たいカップヌードルで

marketing

marketing 日清が「夏はiCEで!カップヌードルライト」ということで、冷たいカップヌードルの食べ方を今年は推進するようです。夏になるとカップ麺の売れ行きが鈍るのでそれをカバーする施策なんですかね。発想としては、冷製パスタとか山形県のつったいラーメン的なところからでしょうか。

ICEカップヌードルライトのおいしい作り方

【用意するもの】熱湯:180ml ・ 氷:約180g

ICEカップヌードルライトの調理に必要なものは、「熱湯」と「氷」。麺がギリギリ漬かるまでお湯を入れて、30秒後に一度かき混ぜ、合計3分間待ちます。あとは「氷」をたっぷり入れ、しっかり冷えるまで混ぜるだけです。鍋で麺を一度ゆでたり、ザルで湯を切ったりする必要もありません。お手軽に、いつものカップヌードルの味を、ひんやり冷たくお召し上がりいただけます。

ありそうでなかった、まさに夏にピッタリの新しい食べ方です。

住信SBIネット銀を騙るフィッシングに注意

phishing

phishing  banking

banking 住信SBIネット銀を騙るフィッシングが発生しているようなのでメモ。

ネット銀行をかたるフィッシングに注意~ログインPWや乱数表の入力促す:セキュリティ通信:So-netブログ

ネット銀行をかたるフィッシングメールが出回っているとして、同銀行およびフィッシング対策協議会が注意を呼び掛けている。この偽メールが誘導する偽サイトは、7日午後4時30分現在に稼働中で、類似の偽サイトが公開される可能性もあるため、引き続き注意が必要だ。

同銀行をかたる偽メールは、「SBI ダイレクトご利用の(***) お客様に送信しております!」という件名で配布されている。(***)には受信者のメールアドレスが入るが、この偽メールは、同銀行の口座をもっている顧客に限らず、不特定多数の人に発信されているという。

詳細はフィッシング対策協議会の住信SBIネット銀行をかたるフィッシング(2012/05/07)にあります。スクリーンショットも掲載されているので詳細が確認できますが、「このお知らせは、パワーダイレクトをご利用のお客様に送信しております。」なんて書いてあったりして、いやいやパワーダイレクトは新生銀行のサービスだろと思わずツッコミを入れたくなるような内容になっています。僕のところではまだ実際のメールの着信は確認できていませんが、くれぐれも注意したいところです。まぁ、乱数表を全て入れさせるようなページは全てフィッシングと思っておけば心配ないと思いますが。

C言語向けの脆弱性検査ツール

ipa

ipa  softwareengineering

softwareengineering  c

c  report

report IPAがソースコードセキュリティ検査ツール iCodeCheckerを公開していたのでメモ。

報告書概要*1によると、ソースコードの解析はROSEを使っていて、比較対象はSplintとなっています。検出できる脆弱性は下記の8種類。

CWE-120 入力サイズ未チェックでのバッファコピー(バッファオーバーフローの問題)

CWE-129 配列インデックスの検証の不備

CWE-134 書式文字列の問題

CWE-190 整数オーバーフローの問題

CWE-191 整数アンダーフローの問題

CWE-195 符号付き変数の変換の問題

CWE-457 ポインタに対するsizeof演算子の利用

CWE-467 未初期化変数の利用

この通り基本的なことしかチェックできないのと、そのほかにも下記のような結構きつい制限があるので、本格的な利用というのは厳しい感じですね。構造体が出てこないプログラムはそれこそプログラミングの例題くらいのものですし。そう言う意味では大学などの教育機関で使ったりすることを想定してるんでしょうか。

IPA、C言語向けの脆弱性検査ツールをオープンソースで公開 - SourceForge.JP Magazine : オープンソースの話題満載

なお、対応アーキテクチャはx86のみで、ANSI Cで記述されており構造体やgoto文を使用していないコードのみチェックできるという制約がある。また、100を越えるファイルで構成されるプログラムにも対応できないとのこと。

EOL になった CentOS の yum 設定を変更する

centos4

centos4  eol

eol EOL になってしまった CentOS4 上で yum を使おうと思ったら、エラーが出て使えないので困ってしまいました。

調べてみるとリポジトリがミラーサーバから消滅しているのが原因のようです。

メモ: EOL した CentOS 4 用の yum 設定: 熊猫さくらのブログ

具体的には、 baseurl 行にサーバとして vault.centos.org を指定します。

# sed -i -e 's/^mirrorlist=/#mirrorlist=/' -e 's/^#baseurl=/baseurl=/' -e 's@mirror.centos.org/centos@vault.centos.org@' -e 's/$releasever/4.9/' -- /etc/yum.repos.d/CentOS-Base.repo

上記のの要領に従って、/etc/yum.repos.d/CentOS-Base.repo を更新したところ動くようになりました。

まぁ、時代的にはマシンを素直に退役させるべきなんですけどね。

Amazon 中古ゲームの買い取りを開始

amazon

amazon Amazon がゲーム買取を新たに始めたようなのでメモ。

現金買い取りではなく Amazon ギフト券なので、代替の商品は Amazon で買わなければならないというシステムなんですね。

まさかゲームショップをひっくり返しに来るとは思いませんでした。いろいろと面白いことを考えるものですね。

Amazon.co.jp、中古ゲームソフトの買取サービス、代金はギフト券で支払い -INTERNET Watch

アマゾンジャパン株式会社は7日、中古ゲームソフトを買い取る「Amazonゲーム買取サービス」を開始したと発表した。買取対象タイトルであれば、1点から配送料無料で集荷し、買取代金をAmazonギフト券で支払う。

PlayStation 3/2、PlayStation Portable(PSP)、PlayStation Vita、Wii、ニンテンドー3DS/DS、Xbox 360用のゲームソフトのうち、7000タイトル以上が買取対象。

CGI 版 PHP の脆弱性に注意

php

php  cve

cve 数日前から騒がれていますが、CGIで動作させているPHPに影響度が大きい脆弱性が見つかったようなのでメモ。

普通の人は php を mod_php として動かしていると思うので、関係する人はそんなに多くないとは思いますが、心あたりがある人はチェックしておいた方が良さそうです。

「PHP 5.4.2」におけるCGI関連のバグ修正は不完全、5月8日に再リリースへ - SourceForge.JP Magazine : オープンソースの話題満載

この脆弱性はCGIベースでPHPを動作させている一部の環境で発生するもので、悪用されると遠隔からコードが実行されてしまうという。脆弱性情報のCommon Vulnerabilities and Exposures(共通脆弱性識別子)では「CVE-2012-1823」と識別されており、Apache+mod_phpや、nginx php-fpmは影響しないとしているが、Apache+mod_cgiを利用している場合は影響を受ける可能性があるとしている。PHP開発チームでは確認方法として、URLの最後に「?-s」を加えてページを開いた際にソースコードが表示された場合は影響を受ける可能性があるとしている。

† 参考

- 換気口に風よけカバーを設置 (2)

2 . 福岡銀がデマの投稿者への刑事告訴を検討中(1391)

3 . シャープの空気清浄加湿器のキュルキュル音対策は PTFE テープで(1234)

4 . GitHub が全ての公開リポジトリへのシークレットスキャンを有効に(1120)

5 . 国分生協病院のランサムウェア被害は認証がない RDP が原因?(1076)

Academic[574]

Academic[574] Book[155]

Book[155] Diary[522]

Diary[522] Disaster[101]

Disaster[101] Foodlogue[1425]

Foodlogue[1425] Game[284]

Game[284] Goods[805]

Goods[805] Healthcare[341]

Healthcare[341] Hobby[32]

Hobby[32] IT[1195]

IT[1195] Military[343]

Military[343] misc.[1570]

misc.[1570] Mobile[510]

Mobile[510] Music[38]

Music[38] Neta[106]

Neta[106] News[95]

News[95] Photo[391]

Photo[391] RealEstate[120]

RealEstate[120] Security[1178]

Security[1178] SEO Contest[36]

SEO Contest[36] Software[634]

Software[634] Tips[1886]

Tips[1886] Travelogue[1238]

Travelogue[1238] Web[675]

Web[675] Work[193]

Work[193]